Tous les prestataires de services cloud offrent-ils les mêmes niveaux de sécurité ?

Le cloud computing présente de nombreux problèmes et défis de sécurité uniques. Les prestataires de services cloud considèrent les risques pour la sécurité du cloud comme une responsabilité partagée : le prestataire de services cloud gère la sécurité du cloud en lui-même, tandis que les clients gèrent la protection de leurs données contre les menaces informatiques et en contrôlent l'accès. En fait, la plupart des risques pour la sécurité du cloud computing sont liés à la sécurité des données que les clients mettent sur le cloud.

Globalement, les clouds publics sont des espaces loués de stockage ou de puissance de cloud computing, et les utilisateurs ne sont que des « locataires » parmi tant d'autres. Avec les clouds publics, tous les éléments matériels et logiciels ainsi que l'infrastructure appartiennent au prestataire, et les dispositifs de stockage, matériels et réseau sont partagés avec d'autres utilisateurs. Cette solution présente divers avantages : coût, évolutivité, fiabilité, et élimination des opérations de maintenance fastidieuses et onéreuses.

Les clouds privés sont exclusivement utilisés par les entreprises ou les organismes gouvernementaux. Les services et l'infrastructure sont entretenus sur un réseau privé à l'aide d'outils matériels et logiciels dédiés. Les clouds privés offrent une plus grande flexibilité, de hauts niveaux de sécurité et une évolutivité élevée.

Les clouds hybrides sont deux ou plus clouds publics et privés interconnectés. Dans ce cas, le cloud public est utilisé pour les exigences à haut volume et à sécurité plus faible, tandis que le cloud privé est utilisé pour les opérations sensibles ou stratégiques. Les clouds hybrides offrent le plus de contrôle, de flexibilité et de rentabilité en permettant de ne payer pour une puissance informatique supplémentaire que lorsque cela est nécessaire.

Les entreprises envoient leurs informations vers une infrastructure cloud qu'elles ne contrôlent pas. Lorsque ces données sont en transit, elles sont vulnérables aux attaques. Dans les clouds publics qui comptent de nombreux utilisateurs, des dispositifs peuvent potentiellement accéder à ces données. Parmi ces nombreux utilisateurs, le cabinet de recherche ESG estime que 40 % des organisations permettent à leurs partenaires commerciaux d'accéder à leurs données sensibles stockées sur le cloud, tandis que plus de 80 % donnent la priorité à la sécurité des données sur site plutôt qu'à celles qui sont sur le cloud.

Il existe de bons services proposés par les prestataires de services cloud :

- Ils améliorent la surveillance et le suivi des attaques, notamment grâce à la signature et aux mises à jour de pare-feu en temps réel, et bloquent le trafic non sécurisé.

- Ils offrent un suivi en direct et une sécurité des sites Web 24 h/24 et 7 j/7 via le support et le cryptage.

- Ils optimisent les performances des sites Web en termes de vitesse.

Cependant, l'utilisation de tout service cloud s'accompagne des défis et des risques liés à la sécurité des données. Il est alors possible d'implémenter diverses technologies de sécurité cloud :

- Mise en place de politiques pour déterminer quelles données peuvent être stockées sur le cloud, mise en quarantaine ou suppression des données sensibles stockées sur le cloud, et coaching aux utilisateurs en cas d'erreur ou de violation de vos politiques.

- Le cryptage disponible au sein d'un service cloud protège vos données des utilisateurs externes, mais le prestataire de services cloud a accès à vos clés de cryptage. Cryptez vos données à l'aide de vos propres clés afin d'en contrôler entièrement l'accès.

- Limitez la manière dont vos données sont partagées. Par exemple, contrôlez les informations qui peuvent être partagées en externe via des liens partagés.

- Les services cloud fournissent un accès depuis tout emplacement avec une connexion Internet, mais l'accès depuis des dispositifs non administrés (comme un téléphone portable) est problématique. Empêchez les téléchargements vers des dispositifs non administrés grâce à la vérification de sécurité des dispositifs.

- Appliquez une technologie de lutte contre les logiciels malveillants au système d'exploitation et au réseau virtuel afin de protéger votre infrastructure.

- L'utilisation d'outils tiers offre une sécurité supplémentaire aux entreprises. Si vous utilisez une méthode de cryptage supplémentaire, même si le prestataire de services cloud se fait pirater, vos données devraient rester sécurisées.

Outre l'implémentation de techniques de sécurité, il existe des produits qui peuvent être ajoutés afin de renforcer la sécurité. Par exemple, la carte Secure 4 click board MIKROE-2829 de MikroElectronika intègre la technologie CryptoAuthentication ATECC608A de Microchip. Elle utilise une matrice EEPROM pour stocker jusqu'à 16 clés, des certificats, des journaux de consommation, des configurations de sécurité et d'autres types de données sécurisées. La technologie ATECC608A intégrée à la carte prend en charge une interface I2C avec un jeu de commandes flexibles à utiliser dans diverses applications de sécurité, notamment la sécurité des points d'extrémité de nœuds réseau/IoT, l'amorçage sécurisé, le cryptage de messages courts, la génération de clés pour les téléchargements logiciels, le contrôle de l'écosystème et la lutte contre la contrefaçon.

Figure 1 : La carte Secure 4 click board MIKROE-2829 accélère les calculs de 10 à 1000 fois par rapport à la concurrence. (Source de l'image : MikroElectronika)

Figure 1 : La carte Secure 4 click board MIKROE-2829 accélère les calculs de 10 à 1000 fois par rapport à la concurrence. (Source de l'image : MikroElectronika)

Ces opérations cryptographiques asymétriques sont accélérées par l'outil matériel ATECC608A et peuvent être calculées 10 à 1000 fois plus vite qu'avec les outils logiciels exécutés sur des microprocesseurs standard. Cela permet d'éviter les risques d'exposition des clés pouvant exister dans les microprocesseurs standard. En outre, le dispositif consomme très peu de courant, en particulier en mode veille.

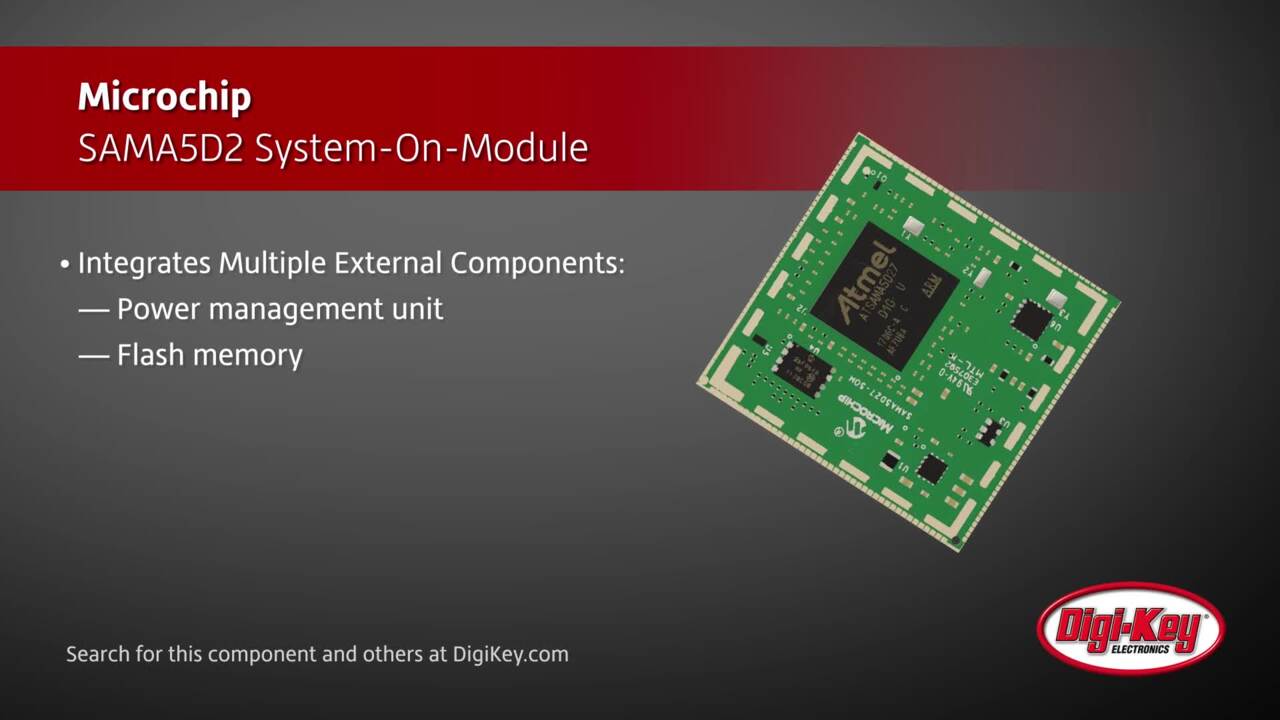

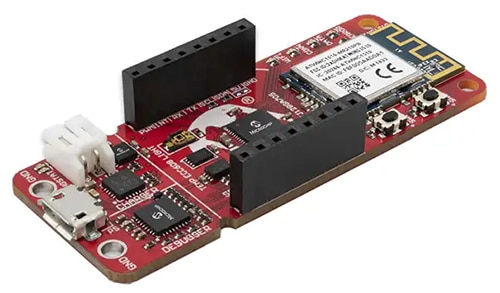

Une deuxième carte, la carte PIC-IoT WG de Microchip, combine un puissant microcontrôleur PIC24FJ128GA705, un circuit intégré d'élément sécurisé CryptoAuthentication ATECC608A et le contrôleur réseau Wi-Fi ATWINC1510 entièrement certifié, pour connecter simplement et efficacement une application embarquée au service Google Cloud IoT Core.

Figure 2 : La carte de développement PIC-IoT de Microchip offre un moyen simple de connecter des applications embarquées au service Google Cloud IoT Core.

Figure 2 : La carte de développement PIC-IoT de Microchip offre un moyen simple de connecter des applications embarquées au service Google Cloud IoT Core.

Un micrologiciel est pré-chargé sur le microcontrôleur, ce qui permet une connectivité rapide et l'envoi de données à la plateforme Google Cloud avec les capteurs de température et de lumière embarqués. Le code est facilement généré à l'aide des bibliothèques logicielles gratuites dans le configurateur de code MPLAB (MCC).

En résumé, il existe de nombreux types de prestataires de services cloud. Certains, comme Google Cloud, s'appuient sur l'ajout de capacités d'intelligence artificielle (IA) pour renforcer la sécurité. Tous garantissent la sécurité de l'infrastructure. Cependant, les vulnérabilités dépendent principalement des utilisateurs qui déterminent qui peut contrôler les données. Le cloud computing présente des défis liés à la sécurité, et il incombe aux utilisateurs de réduire les risques.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum