Présentation de deux solutions de sécurité matérielles pour les conceptions IoT

La sécurité a été considérée comme un citoyen de seconde zone dans les conceptions embarquées, principalement en raison de facteurs liés au temps et aux coûts. D'autres facteurs y ont également contribué, comme le fait que la sécurité embarquée soit devenue synonyme de complexité. Le manque d'appréciation quant à l'importance de la sécurité et la façon de l'implémenter efficacement ont également joué un rôle.

Résultat : la sécurité a été mise au second plan, après la conception, avec des ingénieurs qui installent des correctifs logiciels ici et là. Mais la situation est en train de changer, grâce aux nœuds Internet des objets (IoT) hyperconnectés intégrés. Ceux-ci exigent des conceptions hautement sécurisées pour remédier aux vulnérabilités de dispositifs connectés comme les thermostats, les réfrigérateurs, les systèmes de vidéosurveillance (CCTV) et les systèmes de CVC.

En ce qui concerne ce tournant technologique, il est important de noter que l'IoT est un monde de conception hautement diversifié et qu'il n'existe aucune solution de sécurité universelle. Même les menaces liées à la sécurité se diversifient, notamment les vulnérabilités physiques telles que les tentatives de falsification, le clonage de conception, les vols IP et la contrefaçon de produits. Quant aux cyberattaques, elles se produisent sous forme d'injections de programmes malveillants, d'attaques par déni de service distribué (DDoS) et d'attaques par canal auxiliaire.

Cependant, à l'inverse des conceptions de serveur et de passerelle qui peuvent se permettre d'importants investissements en matière de sécurité, les nœuds IoT comme les thermostats connectés nécessitent un mécanisme de sécurité plus simple, capable de remédier aux vulnérabilités physiques et celles liées aux communications, tout en répondant aux contraintes de coût et de consommation énergétique.

Afin de fournir une protection économique contre les attaques physiques et à distance, les microcontrôleurs SAM L11 de Microchip Technology offrent une implémentation de sécurité simple pour des nœuds IoT basse consommation. Le processeur est cadencé à 32 MHz et est pris en charge par une configuration de mémoire pouvant atteindre 64 ko de mémoire Flash et 16 ko de mémoire SRAM. La technologie picoPower embarquée permet d'assurer une utilisation basse consommation en mode actif et en veille.

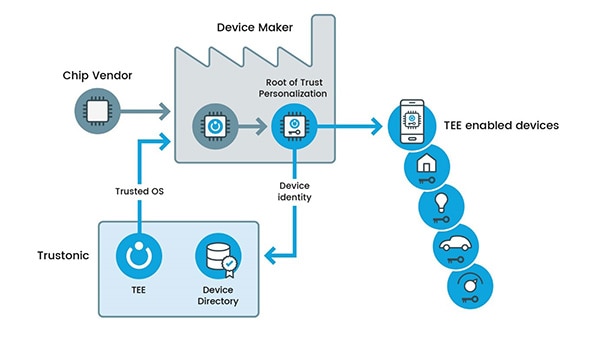

Pour le provisionnement de clés, le SAM L11 vous permet d'utiliser des services tiers d'éditeurs de logiciels, tels que Trustonic, Secure Thingz et Segger Microcontroller Systems. Cela simplifie considérablement les processus, en éliminant les détails de niveau inférieur des fonctionnalités de sécurité du microcontrôleur avec une interface GUI modulaire.

Figure 1 : Le service de provisionnement de clés de Trustonic élimine les détails de niveau inférieur des fonctionnalités de sécurité du SAM L11. (Source de l'image : Trustonic Inc.)

Figure 1 : Le service de provisionnement de clés de Trustonic élimine les détails de niveau inférieur des fonctionnalités de sécurité du SAM L11. (Source de l'image : Trustonic Inc.)

Vous pouvez simplement choisir les fonctionnalités de sécurité pertinentes pour l'application. Cependant, le SAM L11 vous permet également de développer votre propre logiciel de provisionnement et de l'implémenter en utilisant les exemples de code et les démonstrations de produit.

En outre, le SAM L11 associe une sécurité niveau puce avec TrustZone pour Armv8-M d'Arm pour isoler un micrologiciel sécurisé d'un code de logiciel non essentiel à la sécurité. L'environnement TrustZone, par exemple, peut protéger la pile de protocoles de communication d'un thermostat contre des attaques permettant à des pirates informatiques de prendre le contrôle d'une maison intelligente.

Élément sécurisé par rapport à des solutions de module de sécurité matériel (HSM)

Que faire si vous recherchez une infrastructure de sécurité plus robuste pour votre conception IoT ? Celle qui est capable de détecter un maillon faible dans l'ensemble de l'écosystème d'applications IoT ?

Il est utile de mentionner ici que la sécurité basée sur le matériel dans les systèmes embarqués implique généralement des puces qui intègrent un module de sécurité matériel, qui agit en tant que dispositif de sécurité indépendant permettant de surveiller les échanges de données. Il s'agit en réalité d'un système isolé dans une puce qui exécute des algorithmes de sécurité avancés pour assurer la protection contre des attaques.

Cependant, tandis que les approches basées sur un module de sécurité matériel déchargent le processeur principal des tâches liées à la sécurité, elles peuvent nécessiter une configuration complexe et coûteuse afin de prendre en charge une base de données sophistiquée pour le stockage et la distribution des clés de sécurité.

Bien évidemment, les grandes entreprises qui produisent en masse pourront plus facilement s'offrir les solutions de sécurité basées sur un module de sécurité matériel. Alors, qu'en est-il des conceptions IoT impliquant des volumes inférieurs, mais qui exigent également une solution de sécurité robuste contre les pirates informatiques et les usurpations visant les actifs numériques dans les microcontrôleurs ? C'est à ce niveau qu'intervient l'élément sécurisé.

Un élément sécurisé est un microcontrôleur coûteux qui communique avec le microcontrôleur ou le microprocesseur principal via une interface I2C ou à un fil. Il protège les dispositifs connectés en effectuant une authentification de bout en bout.

Par exemple, un élément sécurisé comme l'ATECC608A de Microchip effectue trois tâches de base : génération de clés de sécurité, accélération cryptographique pour effectuer une authentification mutuelle et stockage de clés dans un espace mémoire sécurisé. En d'autres termes, il crée des frontières sécurisées pour les clés privées et les isole des autres composants logiciels. Cela permet alors d'empêcher les pirates informatiques de s'emparer des signaux d'alimentation et d'horloge dans une conception de dispositif IoT et d'utiliser ces informations afin de créer une porte arrière afin de lancer des attaques par canal auxiliaire.

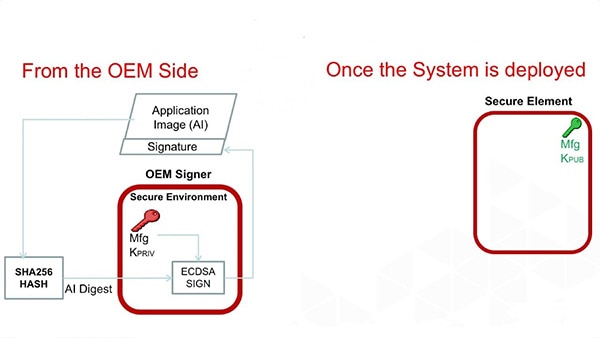

Figure 2 : Une vue de l'élément sécurisé ATECC608A de Microchip qui implémente le provisionnement de clés dans un dispositif IoT. (Source de l'image : Microchip Technology)

Figure 2 : Une vue de l'élément sécurisé ATECC608A de Microchip qui implémente le provisionnement de clés dans un dispositif IoT. (Source de l'image : Microchip Technology)

Les éléments sécurisés gagnent du terrain dans les conceptions IoT. Les fournisseurs de services cloud comme Google et Amazon Web Services (AWS) approuvent l'ATECC608A pour relier les nœuds IoT au cloud. Par ailleurs, la technologie TrustZone complète l'ATECC608A en fournissant une protection micrologicielle dans une infrastructure de conception IoT. Il s'agit d'approbations qui ont un poids assez important !

La puce de l'élément sécurisé est également fournie avec un générateur de nombres aléatoires (RNG) mis à niveau pour se conformer avec les nouvelles exigences du National Institute of Standards and Technology (NIST), définies dans les normes SP800-90A/B/C relatives à la génération de bits.

Conclusion

Les vulnérabilités centrées sur la connectivité dans les conceptions IoT ont amené les problèmes liés à la sécurité au premier plan. Bien que le nombre de dispositifs connectés soit toujours plus élevé que les implémentations de conception de sécurité, la disponibilité de puces de sécurité à faible coût axées sur la simplification du provisionnement de clés pourrait bientôt changer la donne.

Il apparaît également très clairement que les solutions matérielles et logicielles s'associent pour protéger les dispositifs IoT contre le nombre toujours croissant de vecteurs d'attaques. Cette alliance entre les environnements matériels et logiciels pourrait également contribuer à améliorer la courbe d'apprentissage requise pour implémenter des solutions de sécurité robustes.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum