Le matériel peut lui aussi être piraté

Avec la contribution de Rédacteurs nord-américains de DigiKey

2019-12-16

Selon un récent article de Forbes, les attaques visant les dispositifs IoT ont augmenté de 300 % et il n'y a pratiquement aucune chance que ce nombre s'améliore dans un avenir proche. Le nombre de produits IoT achetés de nos jours est assez impressionnant, et tous ces dispositifs doivent être sécurisés, en particulier lorsque les pirates et les méthodes d'attaque gagnent en sophistication.

Augmentation des attaques visant le matériel

La plupart des utilisateurs connaissent les attaques omniprésentes ciblant les logiciels et savent quoi faire pour garantir la mise à jour de leurs logiciels de sécurité. Cependant, les pirates passent désormais aux attaques ciblant le matériel. Les microprocesseurs et les microcontrôleurs sont omniprésents, dans nos maisons comme dans des systèmes critiques sophistiqués, et les pirates informatiques parviennent de mieux en mieux à les infiltrer.

Selon IC Insights, il s'est vendu plus de mille milliards d'unités à semi-conducteurs en 2018, ce qui représente des vulnérabilités et une possibilité encore plus grande de piratage matériel à découvert et en secret. Les défis que pose le matériel sont à bien des égards plus étendus, plus dangereux et plus difficiles que ceux qu'implique la protection des solutions logicielles.

Il existe une myriade d'exemples, notamment :

- L'utilisation d'un disjoncteur permettant au pirate de désactiver certaines puces. Si un bloc au sein d'une puce est corrompu, empêchant ainsi l'accès au bus système, les données n'atteignent pas les autres blocs, ce qui désactive le système.

- Une commande de code d'arrêt peut être transmise par signal radio à une micro-antenne sur une puce. Une bombe à retardement, programmée lors de la création de la puce, peut déclencher un arrêt complet à une date et une heure données.

- Lorsque les puces sont corrompues, elles peuvent sembler fonctionner normalement alors qu'elles collectent et transmettent des données ou lancent des logiciels malveillants.

- Il a été découvert que les disques durs Seagate contenaient deux chevaux de Troie distincts intégrés en 2007 et que les logiciels malveillants leur imposaient de charger leurs données sur des sites Web à Pékin.

- Le smartphone Galaxy S4 a été vendu avec un cheval de Troie déguisé en Google Play Store. Les pirates pouvaient ainsi accéder aux appels téléphoniques, lire les e-mails, intercepter des informations financières, et observer et écouter à distance via la caméra et le microphone du téléphone.

- Les PC Lenovo ont été interdits aux États-Unis, au Royaume-Uni et en Australie en raison de vulnérabilités liées à des portes dérobées.

- Récemment, le chercheur Jonathan Brossard a évoqué une nouvelle souche de logiciels malveillants qu'il est presque impossible de supprimer. Surnommée Rakshasa, il s'agit d'une porte dérobée permanente difficile à trouver et encore plus difficile à éliminer.

- Les attaques parasites provoquent une défaillance matérielle en manipulant les variables environnementales d'un système de sorte que l'alimentation, les capteurs de température élevée ou les signaux d'horloge soient interrompus. Les pirates introduisent des instructions malveillantes dans les lacunes de traitement provoquées par ces parasites.

- La présence de portes dérobées matérielles représente particulièrement un cauchemar pour la communauté de la sécurité, tout comme les modifications matérielles malveillantes réalisées par des initiés.

Les attaques matérielles ciblent les jetons d'authentification, les composants d'infrastructure de communication, la surveillance, les équipements réseau et, de plus en plus, les systèmes de contrôle industriel.

La prévention est nécessaire lors des différentes phases, notamment avec la création de circuits de confiance qui utilisent toutes les ressources matérielles lors de la conception, avec des spécifications et des propriétés basées sur la sécurité lors de la fabrication, et avec des dispositifs logiques qui réduisent les possibilités d'attaques après fabrication. Toutefois, la réalité est tout autre : de la conception à la livraison et à l'utilisation, il existe des possibilités d'attaquer le matériel.

Une industrie qui répond

L'un des problèmes majeurs pour l'implémentation de la sécurité matérielle est le manque de normes à jour. Pour offrir une meilleure protection contre les failles de sécurité, la publication spéciale SP 800-193 du NIST (Institut national américain des normes et de la technologie) fournit des directives concernant la résilience des micrologiciels de plateforme (PFR) qui établissent des mécanismes de sécurité pour protéger le matériel et détecter les modifications non autorisées.

Ces directives garantissent qu'une racine de confiance (RoT, Root of Trust) est établie sur tous les micrologiciels système qui assurent la protection, la détection et la récupération en cas de corruption. Pour être conforme, le dispositif RoT doit effectuer des opérations sur son propre micrologiciel avant le démarrage, sans aucun composant externe.

Intégrer une sécurité accrue

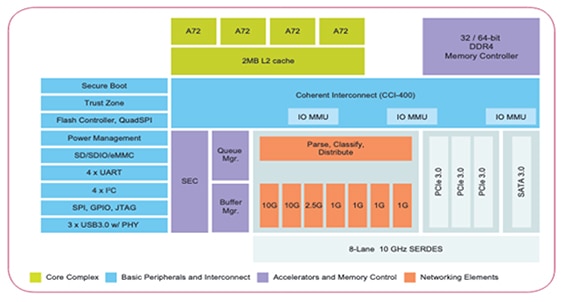

L'industrie des systèmes embarqués répond clairement à ces menaces matérielles. Par exemple, les processeurs QorIQ LS1046A et LS1026A de NXP ciblent les applications de mise en réseau, de stockage, de sécurité et les applications industrielles qui nécessitent un processeur haut de gamme avec des performances de traitement de paquets exceptionnelles et des interfaces haute vitesse. Les fonctionnalités incluent la technologie TrustZone d'Arm et l'architecture QorIQtrust de NXP, un démarrage sécurisé, un débogage sécurisé, une détection des altérations et un stockage sécurisé des clés.

Figure 1 : Le schéma fonctionnel du LS1046A montre un dispositif haut de gamme qui renforce la sécurité. (Source de l'image : NXP)

Figure 1 : Le schéma fonctionnel du LS1046A montre un dispositif haut de gamme qui renforce la sécurité. (Source de l'image : NXP)

La technologie TrustZone d'ARM représente une approche de la sécurité embarquée à l'échelle du système pour les cœurs basés sur ARM Cortex (des microcontrôleurs aux microprocesseurs hautes performances). Cette technologie crée deux environnements qui s'exécutent simultanément sur un seul et même cœur : un monde sécurisé et un monde non sécurisé. Cela permet aux développeurs de sécuriser les systèmes à partir des niveaux les plus bas, notamment à partir du processus de démarrage. En créant un sous-système de sécurité, les actifs peuvent être protégés non seulement contre les attaques logicielles, mais aussi contre les attaques matérielles courantes.

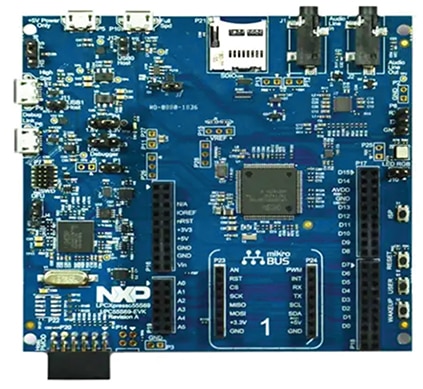

Le microcontrôleur LPC55S6x de NXP prend en charge jusqu'à quatre clés révocables ou de l'autorité de certification. La racine de confiance est établie en stockant le résumé de hachage SHA-256 (qui contient quatre clés publiques RoT) dans une région Flash protégée (PFR). Cette tâche est simplifiée grâce à la carte de développement LPCXpresso55S69 de NXP, spécialement conçue pour l'évaluation et le développement avec le microcontrôleur LPC55S6x, basé sur l'architecture Arm Cortex-M33 (Figure 2). Cette gamme de processeurs haut rendement tire parti de la toute dernière architecture Armv8-M, introduisant ainsi de nouveaux niveaux de performances et des capacités de sécurité avancées, notamment la technologie TrustZone d'Arm et des extensions de coprocesseur.

Figure 2 : Le langage C pour les applications embarquées est inclus à la carte de développement LPCXpresso55S69 de NXP. (Source de l'image : NXP)

Figure 2 : Le langage C pour les applications embarquées est inclus à la carte de développement LPCXpresso55S69 de NXP. (Source de l'image : NXP)

Le milieu universitaire se lance

De réelles menaces planent sur l'approvisionnement des processeurs avant même que les dispositifs soient utilisés par le client. Du début de la conception au transit et aux mises à niveau, les attaques sont incessantes. Les défis se multiplient et, compte tenu du prix de la sécurité matérielle par rapport à la sécurité logicielle, les entreprises rechignent toujours à l'adopter. Des améliorations constantes incluront de meilleures capacités d'analyse, une protection de la mémoire pour empêcher l'injection de base de données, des scripts intersites et des dépassements de la mémoire tampon, des boîtiers inviolables, une sécurisation et une intégration améliorées des accélérateurs cryptographiques, et des compromis sécurité/performances.

En attendant, des progrès importants sont en cours et l'industrie est prête et disposée à les adopter rapidement. Par exemple, des chercheurs de l'Université de Cincinnati et de l'Université du Wyoming ont récemment créé un algorithme qui protège le matériel contre les attaques lors desquelles les pirates détectent les variations de puissance et de rayonnement électromagnétique dans le matériel d'un dispositif. Le pirate peut alors utiliser cette variation pour voler des informations cryptées.

Ce qui a motivé cet effort, d'après le professeur adjoint Mike Borowczak, docteur à l'Université du Wyoming, c'est que peu importe le niveau de sécurité logicielle, lorsque le matériel laisse fuiter des informations, tous les mécanismes de sécurité deviennent inutiles. Étant donné le grand nombre de dispositifs vulnérables aux attaques matérielles, les petits éléments légers utilisent une puissance minimale et sont conçus par les ingénieurs pour fonctionner avec des contraintes liées à la basse consommation. Malheureusement, l'optimisation de la vitesse, de la puissance, de la surface et des coûts se fait au détriment de la sécurité.

L'équipe universitaire a développé un algorithme qui améliore la sécurité matérielle afin de consommer la même quantité d'énergie à chaque cycle, pour tous les cycles. Lorsque les pirates obtiennent des mesures de puissance qu'ils pouvaient auparavant utiliser à leur avantage, ils ne peuvent plus rien faire avec ces informations. La consommation énergétique augmente de seulement 5 %.

Une cible mobile

Les défis de sécurité et la sophistication des attaques s'apparentent au jeu bien connu du chat et de la souris. Est-il possible de concevoir un système entièrement sécurisé ? Non. Au minimum, les entreprises et les équipes de direction qui utilisent ces systèmes doivent prendre au sérieux la réalité des attaques matérielles. Les entreprises qui ne font aucun effort en termes de sécurité matérielle risquent de perdre bien plus que l'argent économisé.

Avertissement : les opinions, convictions et points de vue exprimés par les divers auteurs et/ou participants au forum sur ce site Web ne reflètent pas nécessairement ceux de DigiKey ni les politiques officielles de la société.