Il est possible de stocker des données sur le cloud en toute sécurité… Mais si, vraiment

Avec la contribution de Rédacteurs nord-américains de DigiKey

2020-01-06

Le stockage de données sur le cloud continue à gagner du terrain. Les entreprises choisissent le stockage sur le cloud, car le cloud constitue une plateforme rentable, disponible, évolutive et robuste qui leur permet de déployer rapidement des ressources dans plusieurs environnements. Les trois options de cloud disponibles (public, privé et hybride) présentent chacune des avantages qui leur sont propres, ainsi que des points forts et des points faibles concernant la sécurité.

Tandis que les grands fournisseurs tiers de services cloud disposent de la bande passante nécessaire pour se concentrer sur la sécurité, cela n'est pas forcément le cas de tous les fournisseurs. Quel que soit le type d'environnement cloud, les failles de sécurité sont diverses et variées : menaces internes, comptes piratés, déni de service distribué (DDoS), mots de passe constituant le seul moyen de défense ou encore logiciels malveillants omniprésents. La simplicité du cloud le rend vulnérable à une variété d'attaques malveillantes. Les processus de surveillance, d'authentification et d'enregistrement ou encore les méthodes d'évaluation du trafic réseau ajoutent les niveaux de détection de failles de sécurité nécessaires pour éliminer la plupart des cyberattaques.

Faire les gros titres ou opter pour un stockage de données sécurisé

Les clouds présentent tous leur lot de risques liés à la sécurité. Microsoft, Dropbox, l'INE du Mexique, LinkedIn, Home Depot, Apple iCloud et Yahoo ont à ce jour tous été victimes des pires failles de sécurité cloud. Rien qu'en 2019, les failles constatées impliquaient un accès non autorisé aux données, au personnel, aux technologies et aux processus utilisés par les fournisseurs. La garantie de la disponibilité et la réduction des risques de temps d'arrêt relèvent de la responsabilité des fournisseurs de services cloud. Cependant, la faute est souvent rejetée sur toutes les parties concernées.

Il existe différentes manières de renforcer la sécurité. Même si le fournisseur de services cloud offre un certain niveau de sécurité, il convient de le compléter avec des mesures supplémentaires. Il est également possible de faire appel à des sociétés spécialisées dans les solutions de sécurité pour renforcer la protection des entreprises. Assurez-vous de l'exactitude des données afin de pouvoir véritablement détecter les éventuelles anomalies et ainsi éviter que des informations erronées apparaissent sur un serveur. Intégrez et rassemblez vos données cloud. Assurez-vous de déployer des efforts continus, actualisés et analysés quant au niveau de protection, et apportez-y les modifications nécessaires.

Soyez à l'affût des occasions de promouvoir une meilleure intégration. En fin de compte, vous aurez plus de chances d'assurer une protection de bout en bout si vous pouvez travailler depuis une seule console qui offre une vue unifiée de tous les clouds que vous utilisez. Pour rassembler ces différents environnements, il vous faut un outil de sécurité tiers performant. N'oubliez pas : il faut mettre le prix. Si vous choisissez une solution uniquement parce qu'elle offre le coût le plus bas du marché, ne vous étonnez pas d'obtenir des résultats peu probants.

D'innombrables options de développement disponibles

Il existe de nouvelles méthodes plus performantes pour assurer la sécurité du stockage de données. En voici quelques exemples.

La carte de développement PIC-IoT WG de Microchip permet de connecter des applications PIC 16 bits à Google Cloud. La carte, illustrée à la Figure 1, inclut un microcontrôleur (MCU) PIC, un circuit intégré d'élément sécurisé et un contrôleur réseau Wi-Fi certifié. Cette solution élimine les failles de sécurité inhérentes aux structures logicielles importantes et aux systèmes d'exploitation en temps réel (RTOS).

Figure 1 : La carte de développement PIC-IoT WG de Microchip permet aux concepteurs d'ajouter en toute sécurité la connectivité cloud aux produits IoT nouvelle génération. (Source de l'image : Microchip Technology)

Figure 1 : La carte de développement PIC-IoT WG de Microchip permet aux concepteurs d'ajouter en toute sécurité la connectivité cloud aux produits IoT nouvelle génération. (Source de l'image : Microchip Technology)

La carte PIC-IoT WG se connecte via un portail en ligne. Vous trouverez des instructions simples pour effectuer cette connexion sur www.PIC-IoT.com. La carte de développement permet aux concepteurs d'ajouter la connectivité cloud aux produits nouvelle génération grâce à un portail en ligne où les développeurs utilisent le célèbre configurateur de code MPLAB (MCC) de l'entreprise pour développer, déboguer et personnaliser leurs applications. La carte permet de connecter un microcontrôleur PIC XLP (consommation extrêmement basse) à des périphériques indépendants du cœur intégrés et à un élément sécurisé afin de protéger la base matérielle fiable. La carte de développement PIC-IoT WG est prise en charge par l'environnement de développement intégré (IDE) MPLAB X et l'outil de prototypage rapide MCC.

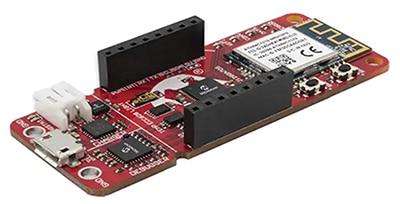

La garantie d'une authentification sécurisée est essentielle dans cet environnement périphérie-cloud. Le dispositif ATECC608A CryptoAuthentication de Microchip avec base matérielle fiable, combiné au service Google Cloud IoT Core de Google Cloud Platform ou à AWS IoT, fournit cette authentification sécurisée si précieuse (Figure 2). Cette sécurité est assurée grâce à un coprocesseur cryptographique doté d'un système sécurisé de stockage de clés basé sur le matériel, permettant de stocker jusqu'à 16 clés. L'utilisation de la bibliothèque CryptoAuthoLib permet de choisir parmi de nombreux microcontrôleurs.

Figure 2 : Le dispositif cryptographique de sécurité ATECC608A de Microchip fournit une authentification sécurisée pour les plateformes Google Cloud et AWS IoT. (Source de l'image : Microchip Technology)

Figure 2 : Le dispositif cryptographique de sécurité ATECC608A de Microchip fournit une authentification sécurisée pour les plateformes Google Cloud et AWS IoT. (Source de l'image : Microchip Technology)

Les certificats du dispositif sont provisionnés dans les usines sécurisées de Microchip à l'aide des réseaux HSM (modules de sécurité matérielle) de l'ATECC608A. L'élément sécurisé utilise le certificat du dispositif et un générateur de nombres aléatoires (RNG) pour générer la clé privée à l'intérieur du dispositif en usine. Ainsi, les clés privées ne sont jamais exposées à l'utilisateur, au processus de fabrication ni au logiciel.

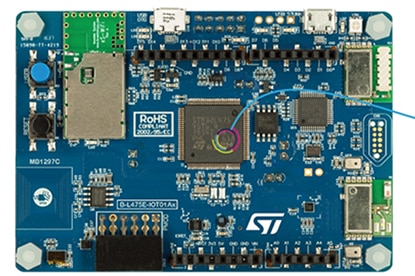

Le kit de découverte IoT STM32L4 haute connectivité de STMicroelectronics donne aux développeurs qui conçoivent des dispositifs IoT la possibilité de connecter rapidement leurs systèmes à des fournisseurs de services cloud. Les concepteurs peuvent tirer parti du logiciel d'extension X-CUBE-AWS de ST pour effectuer une connexion rapide à la plateforme AWS (Amazon Web Services) IoT, et accéder à des outils et des services sur le cloud, notamment la surveillance et le contrôle des dispositifs, l'analyse des données et l'apprentissage automatique.

Figure 3 : Le kit de découverte IoT STM32L4 de STMicroelectronics permet aux développeurs de connecter assez facilement leurs systèmes aux services cloud. (Source de l'image : STMicroelectronics)

Figure 3 : Le kit de découverte IoT STM32L4 de STMicroelectronics permet aux développeurs de connecter assez facilement leurs systèmes aux services cloud. (Source de l'image : STMicroelectronics)

Quels sont les risques ?

D'après un rapport Cisco sur la cybersécurité, 31 % des organisations ont déjà subi des cyberattaques et IBM estime que 37 % des risques liés à la sécurité résident au niveau de la couche applicative. Lorsque vous utilisez un fournisseur de services cloud, vous faites partie des nombreuses personnes à utiliser la même interface utilisateur d'application, qui peut être suffisamment ou insuffisamment sécurisée de l'authentification au cryptage. N'oubliez pas que les risques ne se limitent pas au vol : les données peuvent également être modifiées ou supprimées. Assurez-vous que votre fournisseur de services offre une sécurité optimale. Utilisez des systèmes d'authentification et de cryptage, et informez-vous précisément quant à la sécurité proposée par le fournisseur de services cloud et à son efficacité jusque-là.

Résumé

Aussi surprenant que cela puisse paraître, d'après RedLock (prestataire qui fournit la visibilité et la détection des menaces au sein de l'environnement cloud public complet d'une organisation), 49 % des bases de données ne sont pas cryptées et 51 % des organisations en moyenne ont déjà exposé publiquement au moins un service de stockage sur le cloud. Gartner affirme que d'ici 2022, les clients seront responsables d'au moins 95 % des problèmes de sécurité sur le cloud. En outre, Forrester assure que 80 % des failles de sécurité impliquent des identifiants avec privilèges. Plusieurs parties sont clairement en faute, les fournisseurs de services cloud et les utilisateurs de ces services étant les principaux coupables.

Il convient évidemment de crypter les données et d'implémenter l'authentification à plusieurs facteurs. Toutefois, pour assurer la sécurité des données, il faut également en limiter l'accès, tester la sécurité existante et proposer une formation de sécurité à tous les niveaux d'une organisation. Choisissez d'implémenter une solution de sécurité cloud robuste qui réduit les risques de comportement criminel et accorde une grande attention aux pratiques et aux politiques d'entreprise permettant de compléter les mesures prises par les fournisseurs de services cloud. Pensez également à réétudier en permanence ces mesures de sécurité, car elles ont tendance à évoluer rapidement.

Même s'il est vrai que les clouds (comme tous les environnements de stockage de données) présentent des risques inhérents, il existe bel et bien des méthodes permettant de réduire ces risques. Des clouds publics moins onéreux permettant de faire des économies aux clouds hybrides où les données sont séparées en fonction des risques, les entreprises doivent prendre leurs décisions en fonction de la valeur des ressources à protéger, et implémenter des technologies capables de fournir un niveau de sécurité élevé.

Avertissement : les opinions, convictions et points de vue exprimés par les divers auteurs et/ou participants au forum sur ce site Web ne reflètent pas nécessairement ceux de DigiKey ni les politiques officielles de la société.